Когда заходит речь о ценности конфиденциальной информации на ум сразу приходят вопросы обеспечения ее безопасности и сохранности. Однако, существуют и обратные ситуации, когда по каким то причинам, все данные хранящиеся на устройствах хранения или внутри различных гаджетов необходимо не сохранить, а экстренно и гарантированно стереть (уничтожить). Не впадая в крайности, довольно редко, но такие ситуации все же встречаются в реальной жизни. И тут появляются вопросы практической реализации данной проблемы. Более того в некоторых оговоренных случаях того требуют и стандарты безопасности, например, это весь к военным или строго конфиденциальным данным коммерческих организаций.

В сегодняшней статье мы рассмотрим теорию вопроса о гарантированном уничтожении информации, поговорим о программных и аппаратным методах,а так же о средствах практической реализации доступных в современных условиях.

Еще десяток лет назад пользователям ноутбуков, а теперь же и пользователям смартфонов и планшетов знакома ситуация, когда их гаджет может быть случайно потерян или злонамеренно украден. Учитывая, что почти каждый пользователь хранит личную информацию - фотки, контакты, переписку и т.д. на своем устройстве то проблема становится поистине серьезной. Добавьте этом списку приложения работающие с банковскими счетами, подключенные облачные хранилища, синхронизирующий закладки, история, общие аккаунты и тому подобные вещи. Решением проблемы во многих случаях станет шифрование устройства и усиление методов аутентификации.

Однако, перечисленное выше далеко не полный список потенциальных проблем. Бывают ситуации, когда нужно экстренно уничтожить информацию хранящуюся на устройствах записи или внутри памяти различных устройств. Конечно, такие случаи скорее редкость чем обыденное явления, но все же для определенного круга лиц вопрос весьма актуальный. Это касается и параноиков сидящих в интернете через Tor, о котором мы же частично рассказывали в оной из предыдущих статей. А та же весьма актуально для агентов спец служб и силовых ведомств ведущих, к примеру борьбу с терроризмом. Но у этих товарищей арсенал будет покруче, чем мы сегодня вам расскажем. Ну и конечно массовая доля пользователей, кому может понадобиться экстренное уничтожение информации, те кто работает с конфиденциальной информацией, которая при попадании в ненужные руки приведет к весьма печальным для них последствиям. Например, такая ситуация может возникнуть когда осуществляется промышленный шпионаж в пользу одного их конкурентов, собственнику порой дешевле информацию просто уничтожить чем позволить ей утечь. Или как вариант при рейдерском захвате, так называемые "маски-шоу".

Шифрование в этом случае не гарантирует абсолютной гарантии защиты данных от несанкционированного доступа. Носители всегда можно перекопировать даже в защищенном виде и прибегнуть к различным методам их дешифровки. Могут использоваться и закладки в алгоритмах, которые позволяют расшифровать считавшийся стойким до этого момента шифр. Большую гарантию безопасности в данном случае дает гарантированное стирание всех данных на носители. Наиболее надежный способ это аппаратное стирание или физическое уничтожение носителя. Однако, это требует специальных технических средств и компетенции, что мало приемлемо для "домашнего использования". В виду этого предпочтение будет отдаваться программы методам.

Полное стирание информации с носителей без возможности восстановления принято называть гарантированным уничтожением данных. Используется это для защиты информации от утечек, которые как правило возникают при выводе устройства из эксплуатации или в случае форс-мажорных обстоятельств. Само уничтожение данных может происходить как с повреждением (уничтожением) носителя, так и без него (программные методы).

Все существующие на сегодня алгоритмы уничтожения информации основываются на многократной перезаписи данных в секторах жесткого диска, что с физической точки зрения означает многократное перемагничивании материала записывающей поверхности диска.

Способы гарантированного уничтожения информации:

- Механическое уничтожение носителя - достигается путем измельчения носителя информации

- Термическое уничтожение носителя - достигается путем нагревания носителя до разрушения его основы

- Пиротехническое уничтожение носителя - достигается за счет взрыва носителя

- Химическое уничтожение носителя - разрушение носителя химически активными веществами

- Размагничивание носителя - магнитное запоминающее устройство помещается в медленно убывающее магнитное поле

- Шифрование данных

- Перезапись данных по специальному алгоритму

Уничтожение информация по требованиям стандартов ИБ

Гарантированное уничтожение данных описано в отечественном стандарте ГОСТ Р 50739-95. Алгоритм проводит один цикл перезаписи псевдослучайными числами и защищает от восстановления данных стандартными средствами. Этот алгоритм соответствует второму классу защищенности из шести по классификации Государственной технической комиссии (ныне ФСТЭК).

Существуют и зарубежные стандарты по гарантированному уничтожению информации путем многократной перезаписи, к примеру принятые в США:

- NIST SP 800-88 Guidelines for Media Sanitization (обзор проблематики гарантированного уничтожения данных)

- Dod 5220.22M - национальный стандарт Минобороны США (предусматривает 2 цикла перезаписи псевдослучайными числами с дальнейшей проверкой качества перезаписи)

- NAVSO P-5239-26 - используется ВМС США (предусматривает 3 цикла перезаписи, сначала все "1", затем все "#7FFFFF", затем псевдослучайная последовательность, после чего происходит процедура верификации)

- AFSSI S020 - стандарт ВВС США (первый цикл - все "0", затем все "F", затем псевдослучайные числа, а затем верификация 10%перезаписанных данных)

В России присутствует достаточно большое количество разработок в данной области аппаратного уничтожения информации, а точнее самих носителей с этой информацией. Среди самых распространенных устройств экстренного уничтожения информации с магнитных носителей - утилизатор носителей "Прибой", комплекс "Цунами", кейс "Тень", разработанные компанией КСУ.

Стирание данных как элемент защиты гаджетов Apple

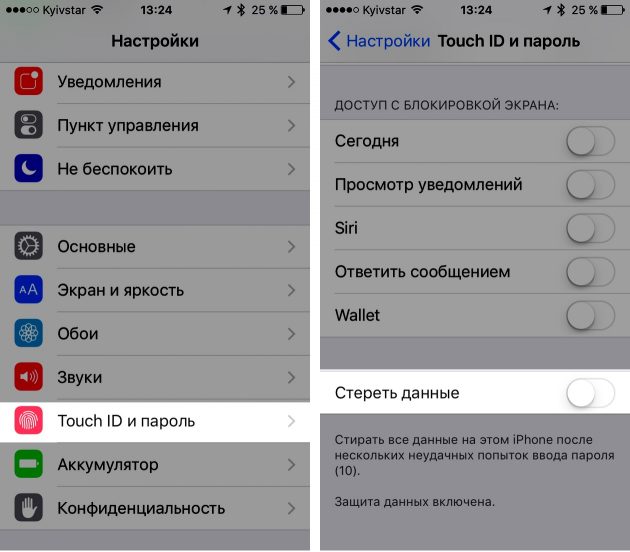

В гаджетах Apple доступа настройке опция позволяющая стирать все пользовательские данные в случае многократных не успешных попыток авторизации.

При неправильном вводе пароля несколько раз подряд включается задержка, которая хоть и растянет процесс подбора комбинации на долгие месяцы, но всё же оставит его теоретически возможным. При включенной функции стирания данных весь контент на iPhone будет уничтожен после десятой неудачной попытки.

Зайдите в настройки пароля и просто включите стирание данных.

Как сообщает сама Apple по умолчанию включена опция реализующая блокировку смарфона при 10 подряд неудачных попыток ввода пароля. Однако, в сети уже давно описаны методы обхода блокировки с помощью нехитрых манипуляций.

Незаметный убийца USB Killer

Аппаратное устройство названное USB Killer и выглядящее как вполне обычная USB-флеш память, впервые было представлено автором Dark_Purple в статье обзоре на «Хабре» опубликованной в феврале 2015 года. Это устройство способна вывести из строя практически любую материнскую плату или USB-порт. Как сам автор описывал принцип работы устройства «При подключении к USB порту запускается инвертирующий DC/DC преобразователь и заряжает конденсаторы до напряжения -110в, при достижении этого напряжения DC/DC отключается и одновременно открывается полевой транзистор через который -110в прикладываются к сигнальным линиям USB интерфейса. Далее при падении увеличении напряжения на конденсаторах до -7в транзистор закрывается и запускается DC/DC. И так в цикле пока не пробьётся всё и вся».

Вторая версия USB Killer 2.0 претерпела неткорые модификации и отличается большей компактностью. Кроме того, «выходное» напряжение было увеличено до весомых 220В, что только увеличило убойную силу. В остальном принцип работы устройства остался прежним.

Недавно появилась новость, о поступлении в продажу аналогичного устройства, но уже названного USB Killer, производителем которой на сей раз выступает некая компания из Гонконга. Помимо этого гонконгсакя компания представил второй девайс Test Shield, который можно использовать вместе с «флешкой-убийцей». По заверениям разработчиков он предохранит принимающую сторону от повреждений. Оба гаджета уже доступны для заказа, при этом цена на USB Killer 49,95 евро, а Test Shield обойдется в 13,95 евро.

В настоящий момент для пользователей доступны защищенные флеш накопители «Samurai Flash Drive» и «Samurai Flash Drive Nano» разработчика ElSof. Девайс выполнены в стандартном форм факторе для USB и HDD-накопителей. Помимо защищенного корпуса предлагают пользователю ряд уникальных фич:

- Ввод пароля на корпусе устройства.

- Аппаратно-программное шифрование информации.

- Экстренное удаление информации без подключения к источнику питания.

- Функция «Пароль под принуждением».

С такими девайсам можно быть уверенным в защите своих данных. Помимо стандартных опций шифрования и аппаратного ввода пароля, в случае экстренной необходимости все данные содержащиеся на накопителе могут быть гарантированно удалены. Речь конечно в данном случае идет о программных методах.

Шифрование и программное удаление информации

Одним из доступных большинству и эффективных вариантов скрытия (не уничтожения!) информации на носителях в случае экстренной наобходимости является программное шифрование дисков.

И так, давайте определимся, что шифрование диска — использование специальной технологии защиты информации, переводящая данные на диске в нечитаемый код, который нелегальный пользователь не сможет легко расшифровать. Для шифрования диска используется специальное программное или аппаратное обеспечение, которое шифрует каждый бит хранилища.

Большинство современных программных средств шифрования поддерживают так называемый прозрачный режим. Прозрачное шифрование (Transparent encryption), также называемое шифрованием в реальном времени (real-time encryption) или шифрованием на лету (on-the-fly encryption) — это метод, использующий программное обеспечение для шифрования диска. Само слово «прозрачный» означает, что данные автоматически зашифровываются или расшифровываются при чтении или записи, для чего как правило требуется работа с драйверами.

Существует несколько способов организации прозрачного шифрования:

- шифрование разделов

- шифрование на уровне файлов.

Примером первого может быть шифрование всего диска, а второго — шифрованная файловая система (Windows EFS). В первом случае, вся файловая система на диске находится в зашифрованном виде (названия папок, файлов их содержимое и метаданные), и без корректного ключа нельзя получить доступ к данным. Во втором, шифруются только данные выбранных файлов.

Модели использования технологии шифрования

- Пофайловое шифрование. Пользователь сам выбирает файлы, которые следует зашифровать. Такой подход не требует глубокой интеграции средства шифрования в систему в ОС, довольно прост в эксплуатации.

- Шифрование каталогов. Пользователь создает папки, все данные в которых шифруются автоматически. В отличие от предыдущего подхода шифрование происходит на лету, а не по требованию пользователя. Это так называемое "прозрачное шифрование". Такой подход требует глубокого взаимодействия с операционной системой, поэтому зависит от используемой платформы.

- Шифрование виртуальных дисков. Шифрование виртуальных дисков подразумевает создание большого скрытого файла на жестком диске. Этот файл в дальнейшем доступен пользователю как отдельный диск (операционная система «видит» его как новый логический диск). Все сведения, хранящиеся на виртуальном диске, находятся в зашифрованном виде.

- Шифрование системного диска. В этом случае шифруется абсолютно все: загрузочный сектор Windows, все системные файлы и любая другая информация на диске.

- Защита процесса загрузки ОС. Если зашифрован весь диск целиком, то операционная система не сможет запуститься, пока какой-либо механизм не расшифрует файлы загрузки. Поэтому шифрование всего диска обязательно подразумевает и защиту процесса загрузки. Обычно пользователю требуется ввести пароль, чтобы операционная система могла стартовать. Примером такого использования воспоется технология Windows BitLocker.

Примеры использования специальных технологий и ПО для шифрования

1. Использование технологии Anti-Theft для нотубуков

Intel® Anti-Theft Technology) позволяет произвести блокировку ноутбука перед загрузкой ОС. Даже замена жесткого диска злоумышленником будет неэффективной для обхода механизма защиты. Для обеспечения доступа к комптбтеру требуется авторизация, которая выполняется следом за прохождением процедуры самотестирования POST после включения, но перед обращением к главной загрузочной записи на диске MBR. Для этого используется модуль Pre-Boot authentication (PBA), который находится в чипсете и управляется на уровне BIOS. Именно в PBA реализован механизм, который определяет (получает) команду, что ПК утерян или украден.

2. Биометрическая защита ноутбуков и смарфонов

Компьютеры, а в последнее время смарфоны, планшеты и коннекторе другие гаджеты с биометрическим модулем (сканером) при загрузке\разблокировке вместо пароля запрашивают отпечаток пальца владельца. Если сенсорное устройство сломалось и им нельзя воспользоваться, эта процедура будет пропущена, и пользователю предлагается ввести свой логин и пароль. Одной из первых подобное решение под названием VeriFace реализовала компания Lenovo в своих ноутбуках серии IdeaPad. Стоит также отметить аналогичные решения Asus SmartLogon и Toshiba Face Recognition. Биометрическими решениями разблокировки смартфонов хорошо прославились компании Apple и Samsung.

3. Технологии самошифруемых дисков в переносных устройствах хранения

Самошифруемый диск (англ. SED)— это, как правило переносной USB-диск, шифрование которого реализовано на методах аппаратного шифрования и полного шифрования диска с учетом того, что контроллер устройства хранения содержит в себе аппаратную микросхему для шифрования. Такие диски продаются различными производителями, например Seagate, Western Digital, Samsung, и др. Как правило используется алгоритм шифрования Advanced Encryption Standard (AES).

BitLocker Drive Encryption — проприетарная технология, являющаяся частью операционных систем Microsoft Windows, позволяет защищать пользовательские данные путём полного шифрования дисков (начиная с Windows 7 еще и карт SD и USB-флешек).

TrueCrypt — наиболее популярная и заслужившее доверие программа для шифрования на «лету» для 32- и 64-разрядных операционных систем . Позволяет создавать зашифрованный логический (виртуальный) диск, хранящийся в виде файла. С помощью TrueCrypt также можно полностью шифровать раздел жёсткого диска или иного носителя информации, включая съемные USB-накопители. Все сохранённые данные в томе TrueCrypt полностью шифруются, включая имена файлов и каталогов. Смонтированный том TrueCrypt подобен обычному логическому диску.

CyberSafe - еще одна популярная программа с помощью которой можно шифровать не только отдельные файлы. Программа позволяет зашифровать целый раздел жесткого диска или весь внешний диск (например, USB-диск или флешку). В этой статье будет показано, как зашифровать и скрыть от посторонних глаз зашифрованный раздел жесткого диска.

Secret Disk - коммерческая отечественная программа от разработчика Алладин РД, обеспечивает защиту данных путём шифрования разделов на жёстких дисках, томов на динамических дисках, виртуальных дисков, отдельных папок с файлами и создания защищённых контейнеров. Одним из преимуществ продукта является отсутствие встроенных средств шифрования. Решения на основе Secret Disk не подпадают под законодательные ограничения по распространению и не требуют наличия соответствующих лицензий ФСБ России.

Secret Disk - коммерческая отечественная программа от разработчика Алладин РД, обеспечивает защиту данных путём шифрования разделов на жёстких дисках, томов на динамических дисках, виртуальных дисков, отдельных папок с файлами и создания защищённых контейнеров. Одним из преимуществ продукта является отсутствие встроенных средств шифрования. Решения на основе Secret Disk не подпадают под законодательные ограничения по распространению и не требуют наличия соответствующих лицензий ФСБ России.

Комментариев нет:

Отправить комментарий

Вы можете добавить свой комментарий...

Примечание. Отправлять комментарии могут только участники этого блога.