На одной из конференций Security Day компании CTI был проведен интересный эксперимент доказывающий каким образом можно выполнять убийственную цепочку (kill chain) и проникнуть внутрь хорошо защищенной корпоративной сети.

И так, предварительно для тех, кто еще не в теме, кратко поясним о чем речь.

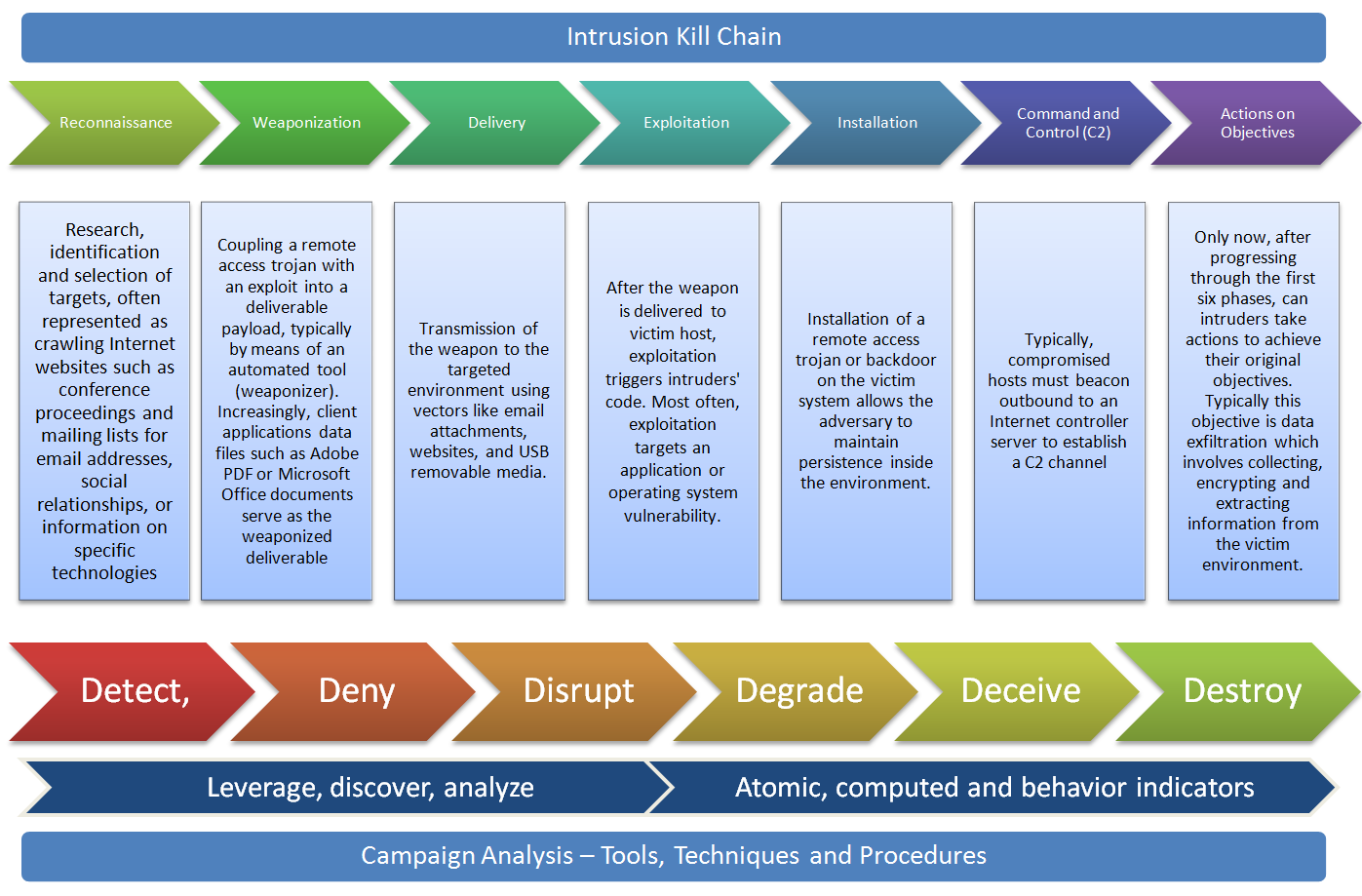

Убийственная цепочка (англ. kill chain) - это ряд последовательных действия со стороны злоумышленника по поэтапному проникновению внутрь защищаемого периметра (см. рисунок ниже).

Весь путь состоит из 7 этапов:

- Разведка (сканирование, исследование)

- Вооружение (выбор фрейворка для провидения атаки со стороны злоумышленника)

- Доставка (подключение к целевой системе с целью атаки)

- Эксплуатации уязвимости

- Установка вредоносного ПО

- Управление зараженной системой

- Действия на цель (например, НСД и копирование конфиденциальной информации)

Однако, не все угрозы нужно использовать на каждом этапе, ровно также как действия, доступные на каждом этапе могут варьироваться, создавая практически неограниченное разнообразие производимой атаке.

А следующий рисунок ниже иллюстрирует нам средства защиты информации доступные не том или ином этапе всей убийственной цепочки.

Алексей Лукацкий, один из приглашенных гостей и одновременно очевидец этого мероприятия, рассказывает:

Идея Максима Лукина, руководителя направления ИБ CTI, который начал свое выступление с того, что предложил любому участнику семинара "взломать" его компанию за время проведения мероприятия. Тому, кто не побоится назвать имя своей компании для проведения теста на проникновения, был предложен приз в виде бутылки хорошего виски. Что характерно, нашлась только одна компания, представитель которой не побоялся предложить себя в качестве подопытного кролика. Для чистоты эксперимента было названо только имя компании (по понятным причинам я его называть не буду) и специалисты CTI приступили к работе.

Спустя всего час с небольшим они вышли с участниками на связь по Cisco Webex и продемонстрировали первые результаты:

- в Интернет была найдена информация о компании и отдельных ее сотрудниках

- сотрудники CTI связались с сотрудницей компании, представившись потенциальным клиентом

- сотруднице прислали запароленный архив с документами якобы для анализа и последующего заключения договора

- в архиве находились не самые свежие (4-5-тидневной выдержки) вредоносы, на которые ругнулся антивирус ESET Nod32

- "клиент" пообещал прислать новый "небитый" файл, что и сделал спустя несколько минут, запаковав за это время малварь так, чтобы Nod32 ее не распознал

- сотрудница компании-жертвы запустила файл, который и заразил ее компьютер

- часть случайно собранных на жестком диске файлов была слита на Яндекс.Диск в качестве демонстрации.

На все ушло около часа, что поразило (как мне показалось) аудиторию, которая и не подозревала, что осуществить проникновение так легко и что имеющиеся технические средства не сильно помогли от социального инжиниринга и целенаправленно подготовленной угрозы (хоть и на базе не самого свежего вредоноса).

А вот и презентация с того вечера

Болевые точки корпоративной сети: взгляд не со стороны службы ИБ

В презентации с той встречи было три видео:

- отправка фальшивого e-mail от имени главы Сбербанка, ЦБ или налоговой,

- установка аппаратной закладки для IP-телефона с последующим перехватов всего корпоративного трафика

- и создание фальшивой точки доступа и перехват с расшифрованием беспроводного трафика.

Из них у меня пока выложено только одно - про фальшивые почтовые сообщения.

Отправка фальшивых постовых сообщений с целью проникновения в корпоративную сеть

В целом же моя презентация могла бы быть озвучена в виде трехминутного ролика, который я в свое время готовил для одной из заметок:

Комментариев нет:

Отправить комментарий

Вы можете добавить свой комментарий...

Примечание. Отправлять комментарии могут только участники этого блога.