Тема Kill Chain периодически всплывает то в беседах, то в статьях известных экспертов, то в материалах конференций посвященных тем или иным вопросам ИБ. Не смотря на то, что кажется все уже давно сказано по этой теме, концепция "убийственной цепочки" остается весьма интересной и по сей день. В одной из предыдущих статей мы писали как концепция цепочки применяется для выбора средств защиты. Сегодня мы поговорим о том, о том, почему чисто теоретическая концепции остается такой живой и по сей день. А секрета здесь нет - в купе с некоторыми остальными инструментами она позволяет выполнять моделирование угроз и проектирование собственный системы защиты информационного периметра.

Еще раз несколько вводных слов о Kill Chain

Kill Chain, слово, которое в последнее время часто упоминается в различных статьях и материалах конференций посвященных вопросам информационной безопасности. Однако, не сказать, что это приносит что-то новое в безопасность, поскольку концепт kill chain уже давно не открытие, и скорее является больше теорией. Давайте, разберемся почему это так по порядку.

Термин kill chain или убийственная цепочка получил широкое распространение после публикации доклада "Intelligence-Driven Computer Network Defense Informed by Analysis of Adversary Campaigns and Intrusion Kill Chains" компанией Lockheed Martin, специализирующаяся в области авиастроения и авиакосмической техники, в котором среди прочего описывается последовательность шагов злоумышленника, осуществляющего незаконное проникновение (взлом) в информационную систему.

Но какое отношение Lockheed Martin имеет к информационной безопасности? А все довольно просто, друзья. Это компания имеет прямое отношение к ВПК Соединенных Штатов. И используя опыт МинОбороны и других силовых ведомств, компания еще в 2011 году сформулировала некий род-мап состоящий из 7 последовательных стадий, выполняющихся одна за одной и приводящих к взлому целевой системы.

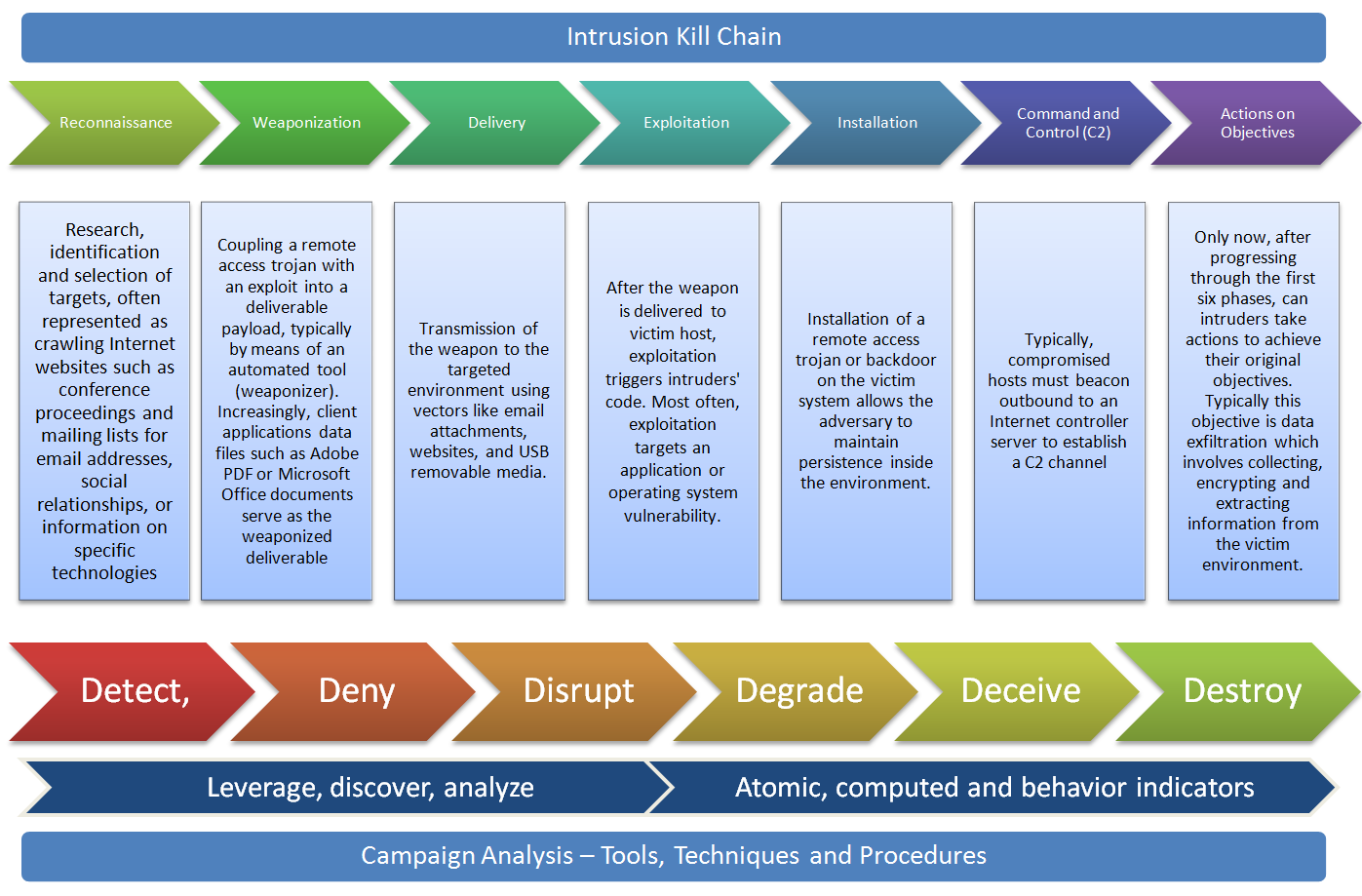

Вот это 7 этапов убийственной цепочки:

- Разведка. Исследование, идентификация и выбор целевой системы для взлома.

- Вооружение. Оснащение тулзами и malware для совершения нападения

- Доставка. Донесение вредоносного контента до целевой системы

- Заражение. Запуск вредоносного кода или эксплуатация уязвимости системы

- Инсталляция. Открытие удаленного доступа и другие действия с зараженной системой

- Получение управления. Управление зараженной системой.

- Выполнение действий. Сбор, кража, отправка данных, шифрование файлов, подмена и удаление данных

А вот небольшой пример иллюстрирующий ее применение (проведение атаки step-by-step)

Не смотря на всю красивость картинок сама цепочка больше вещь теоретическая. Цепочка важна как некая модель при моделировании угроз в-первую очередь и во-вторых как элемент проектирования систем защиты на конкретном предприятии. Так, например, к ней прибегают при внедрении SOC или при расследовании инцидентов

Не смотря на всю красивость картинок сама цепочка больше вещь теоретическая. Цепочка важна как некая модель при моделировании угроз в-первую очередь и во-вторых как элемент проектирования систем защиты на конкретном предприятии. Так, например, к ней прибегают при внедрении SOC или при расследовании инцидентов

Матрица ATT&CK для Kill chain

Как уже было упомянуто выше Kill Chain хорошо подходит для моделирования угроз. Для этих целей все этапы цепочки нужно наполнять какими то действиями. Т.е. речь идет о систематизации имеющейся информации о всех методах атак, используемых злоумышленниками. И в этом нам очень хорошо поможет матрица ATT&CK (Adversarial Tactics, Techniques & Common Knowledge), разработанная та же американской корпорацией MITRE.

И так, смотрим на матрицу.

В последней версии докeмента,изданного летом 2016-го года, три последних стадии атаки атаки делятся на отдельные 10 тактик, используемых хакерами:

- живучесть

- повышение привилегий

- обход защитных мер

- доступ к учетным записям

- обнаружение

- расширение в горизонт

- исполнение

- сбор

- утечка

- управление и контроль.

А вот что-то типо упрощенной картинки выше представленной таблицы с изображением буллет поинтов на русском языке

Anti-Kill Chain или как обезопасить себя на всех этапах взлома

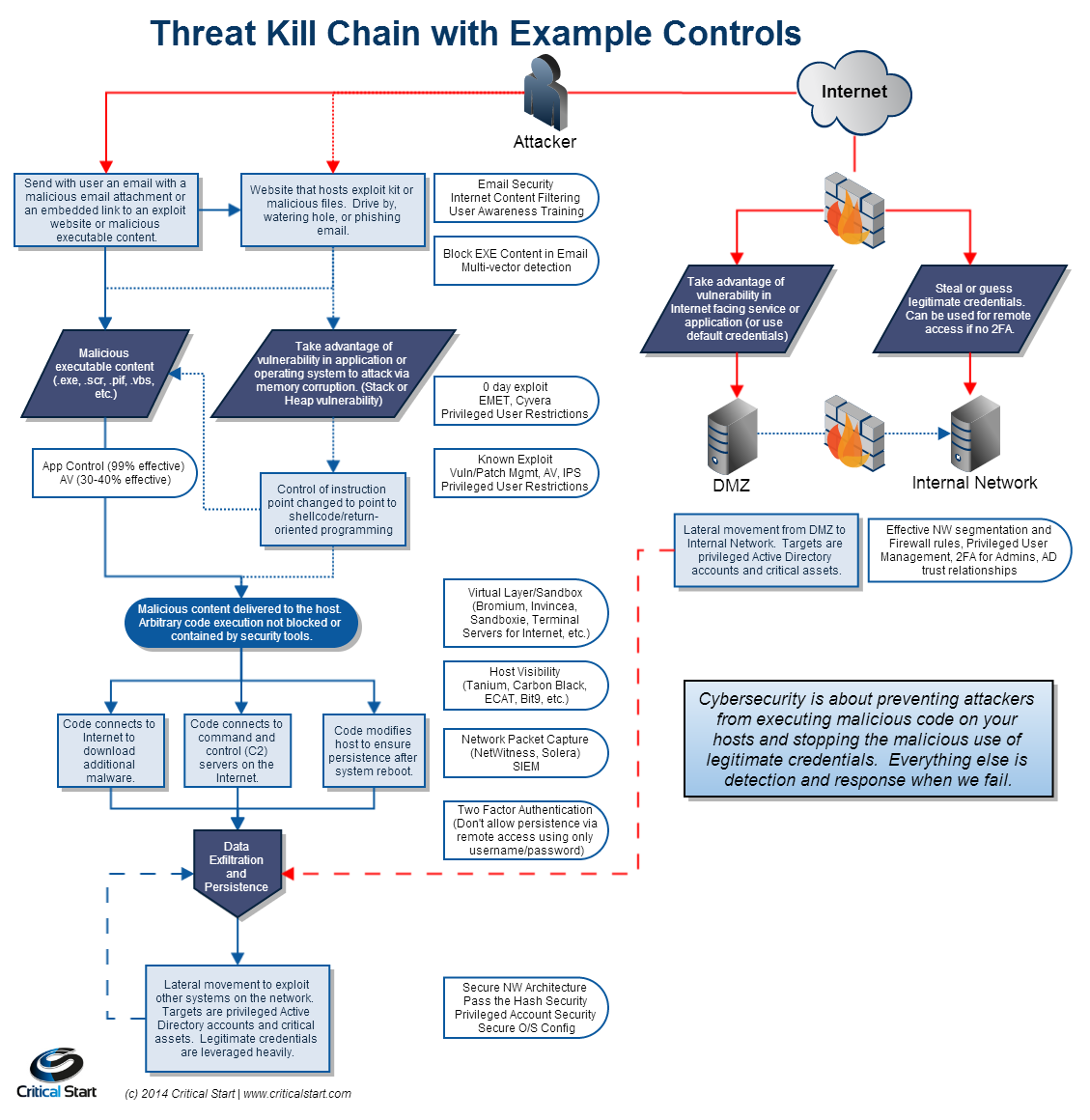

Использовать Kill Chain можно не только для моделирования угроз, но и для проектирования собственной системы безопасности. Так, например, можно всматриваясь в таблицу определить для себя какие СЗИ или административные меры на каждом этапе цепочки мы можем использовать что бы обезопасить свой информационный периметр от взлома.

В одной из прошлых статей мы уже рассматривали, что можно сделать ДО и ПОСЛЕ взлома. Однако, сейчас нам интересна несколько другая сторона. Да, действительно, понимаю всю цепочку последовательных действия приводящих к взлому и зная свои слабые места можно превентивными мерами закрыть имеющиеся угрозы и снизить риски взлома. Но если все таки это случится, нужно успеть понять, что нас взломали и предпринять соответствующие меры. И что же для этого нужно?- напрашивается сам собой вопрос. Нужные некоторые критерии, индикаторы по которым мы опознаем, что система взломана. Да, классически это логи и "странное поведение", более продвинутые вещи это IDS\IPS, SIEM-системы и активный мониторинг. Но и они строят свою работу на неких кирпичиках - единичных признаках изменения в системе и сигнализирующих о стороннем вмешательстве.

В терминах индикатор компрометации ( IOC ) – это активность и/или вредоносный объект, обнаруженный в сети или на конечной точке. Мы можем идентифицировать эти индикаторы и, таким образом, сможем улучшить наши возможности по обнаружению будущих атак. Простые сценарии использования подразумевают пoиск специфичных файлов в системе по различным признакам: MD5-хешу, имени файла, дате создания, размeру и прочим атрибутам. Кроме того, можно искать различные специфичные признаки в памяти или специфичные запиcи в реестре операционной системы Windows.

Как пишет об этом Алексей Лукацкий, таких индикаторов, используемых для обнаружения вредоносной активности, известно немало, самых распространенных из которых 10 (см. картинку ниже)

И в заключение хотелось бы привести некогда уже показанную таблицу СЗИ для защиты, которые можно варьировать в зависимости от ваших индивидуальных потребностей.

Дополнительные материалы:

Материал от Института SANS

Комментариев нет:

Отправить комментарий

Вы можете добавить свой комментарий...

Примечание. Отправлять комментарии могут только участники этого блога.